Colasoft CapsaでHTTPトラフィックをモニタ

ハイパーテキスト転送プロトコル(HTTP)は、分散的な、協調な、ハイパーメディア情報システムに使用するアプリケーションレベルのプロトコルです。HTTPはインターリンクリソースの取得に使用し、ワールド•ワイド•ウェブの構築につながります。

HTTPトラフィックを監視するために、LANアナライザ(またはプロトコルアナライザ)ソフトウェアが必要です。この記事ではColasoft CapsaでLAN内のHTTPトラフィックを監視する方法について紹介します。

Colasoft Capsaを起動して、新しい解析プロジェクトをスタートしましょう。まずLANにあるすべてのHTTPトラフィックをモニタリングするために、コアスイッチのミラーポートに Capsaを配置する必要が有ります。そうしなければ、自分のPC上のHTTPトラフィックしかモニタリングできません。

そして、何かウェブサイトを閲覧し始めましょう。たとえば www.colasoft.comを開き、HTTPトラフィックを生成させます。今度はColasoft Capsaに戻って、HTTPトラフィックがあるかどうかを確認します。下図のように、プロトコルタブにCapsaはすでにいくつかのHTTPトラフィックをキャプチャしました。

このタブにキャプチャを始めてから統計されたHTTPトラフィックとリアルタイムのHTTPトラフィックを両方とも確認できます。

HTTPトラフィックのより深い解析を行いたければ、HTTPプロトコルをノードブラウザにロケートすることができます。ノードブラウザは表示フィルターとして機能しているので、HTTPプロトコルをノードブラウザにロケートすることで、右の統計ビューはHTTPプロトコルのデータだけ表示します。プロトコルを右クリックし、コンテキストメニューに「ノードブラウザにロケートする」を選択してください。

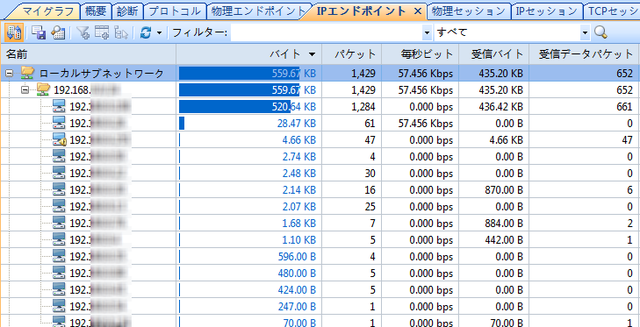

誰がHTTPプロトコルを使用しているのか、その人は何を閲覧しているのかということを確認したい場合、IPエンドポイントタブとログタブを利用できます。

誰がHTTPプロトコルを利用しているのかを見てみましょう。IPエンドポイントビューに移動して、下図のようにそのプロトコルを利用しているIPアドレスを確認できます。

そして、その人は何を閲覧していますか。ロブビューに移動して、下図のようにその人の観覧しているサイトを確認できます。

Colasoft Capsaお試し版ダウンロードアドレス:http://www.colasoft.com/jp/download/download-capsa-ent.php

Colasoft nChronosでHTTPパケット/データの再構築とHTTPユーザーアクティビティの監視

HTTP再構築はnChronosが提供している強力なネットワークセキュリティ機能です。ネットワークパフォーマンス解析ソリューションとして、nChronosは休みなくネットワークパケット/データをキャプチャーします。HTTP再構築で、ネットワークセキュリティエンジニアとIT管理者は不審ユーザーのウェブアクティビティを発見し、ユーザーのウェブ観覧履歴をチェックすることによって、特定のHTTP出来事または企業ネットワークで転送しているHTTPデータを調査することができます。

では、Colasoft nChronosにおけるこの機能の利用方法を見てみましょう。

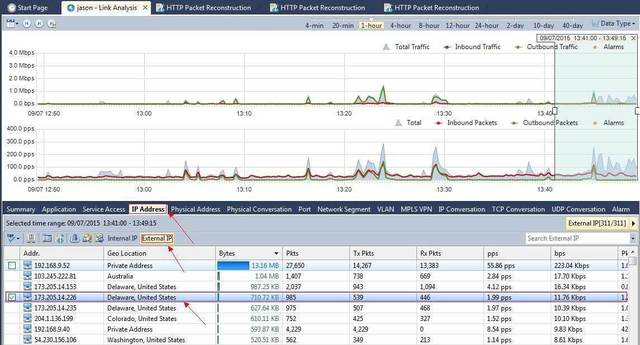

まずタイムウィンドウで調査する時間範囲を選択する必要があります。例えば、七月九日の13:41:00から13:49:15まで。時間範囲が選択されたら、下の統計ビューでIPアドレスビューを選択し、関心のあるIPアドレスにチェックを入れます。

迅速に関心のIPアドレスを特定するために、nChronosはさらに内部IPドレスと外部IPアドレスをフィルターすることができます。今回は外部IPを選択し、173.205.14.226にチェックを入れます。

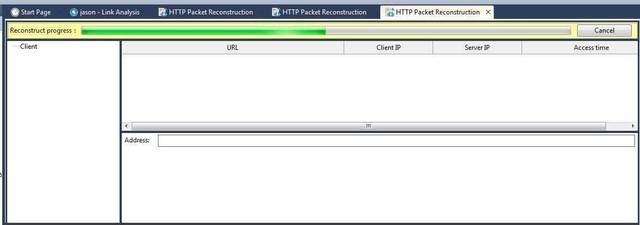

そして、選択されたIPアドレスを右クリックして、ポップアップされたメニューで「HTTPパケットを再構築」をクリックします。そうなると、新しいウィンドウが表示され、HTTP再構築プロセスは下図のように開始します。

ウィンドウの一番上にある進行状況バーはHTTP再構築の進行状況を表示します。ユーザーはHTTP再構築完了まで、いつでもプロセスをキャンセルすることができます。HTTP再構築が完了すると、進行状況バーは消えます。

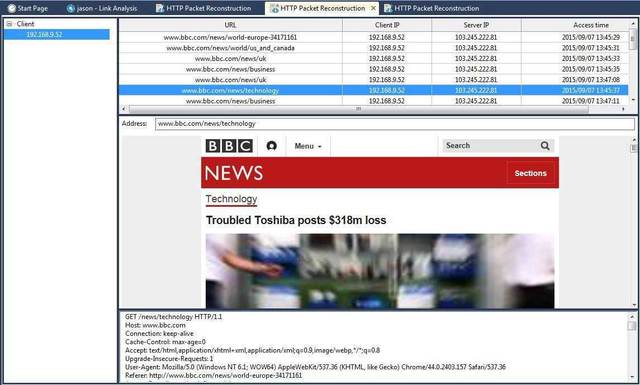

下図はHTTP再構築が完了した後の最終結果を表示しています。

上図のようにnChronosは理解しやすい方法で再構築ページを表示します。さらにリモートウェブサーバーに送信されたHTTPプロトコルコマンド、ユーザーのブラウザ、および他のすべてのHTTPパラメータの完全な可視化を確保するために、すべてのHTTPリクエストとコマンドは含まれています。

イン/アウトウェブトラフィックに注意する必要があるネットワークエンジニア、管理者、およびITマネジャーにとって、nChronosのHTTP再構築機能は非常に重要なセキュリティツールです。この新機能は訪問されたウェイブページとサーバーとクライアント間のデータ交換を完全に再構築し、ハイジャックされたウェブサイトでのセキュリティ問題の識別/確認に役立つので、ウェブプロキシ報告および他の類似ツールに完全に勝っています。

Colasoft nChronosホームページ:http://www.colasoft.com/jp/nchronos/index.php

Colasoft nChronos評価版ダウンロードURL:http://www.colasoft.com/jp/download/download-nchronos.php

セッションフィルターについて

IT技術者として、時に特定のフィールドからセッションに注意を払う必要があります。Colasoft Capsa9.1はセッションフィルターを提供します。セッションフィルターを利用して、ユーザーアドレスとポート、ロケーション、セッションプロトコル、セッションパケット、セッションコンテンツ、およびセッションオプションに基づき、興味のあるパケットをフィルタリングすることができます。

セッションフィルターを利用して、特定のフィールドからセッションに集中することができます。例えば、アドレスとポートに基づき、セッションフィルターを設定することで、ユーザーはお使いのサーバーまたはお使いのローカルPCからのセッションを監視し、解析することができます。

Capsaセッションフィルターでは、単一条件に基づきセッションをフィルタリングするだけでなく、「And」または「Or」関係で複数条件を結ぶことができます。例えば、アドレスとポート、およびセッションプロトコルに基づき、セッションフィルターを設定することで、ユーザーは特定のプロトコルを利用して、特定のIPからのトラフィックを監視し、解析することができます。

Capsaセッションフィルターはセッションビューにだけ影響を与えます。したがってセッションフィルターを設定しても、すべてのトラフィックパケットをキャプチャーします。例えば、大量のトラフィックをキャプチャーしたが、IPアドレス192.168.6.74に関するセッションにのみ興味を持っている場合、IPアドレス192.168.6.74に基づきセッションフィルターを設定することができます。すると、下図のように、192.168.6.74が関与しているセッションだけが表示されます。この後、他の解析のために、このパケットを保存し、リプレイすることもできます。

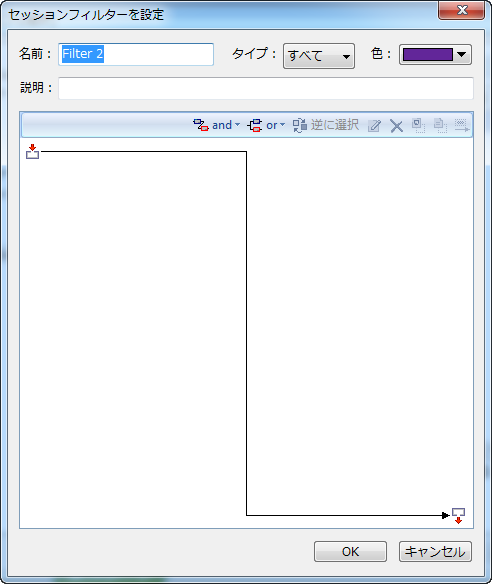

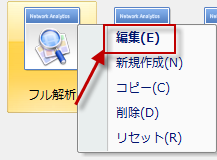

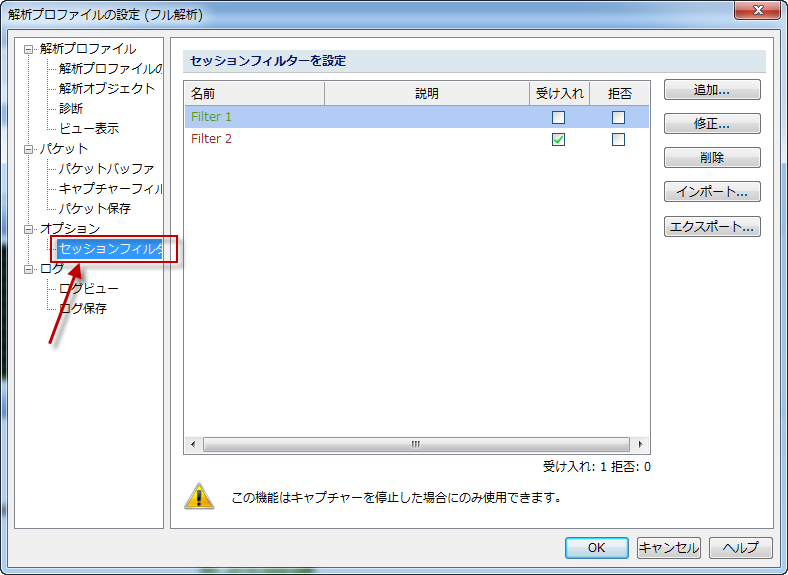

セッションフィルターを作成

利用したい解析プロファイルを右クリックして、「編集」ボタンをクリックします。

セッションフィルタータブに移動し、追加ボタンをクリックすることで、セッションフィルターを追加します。

Colasoft Capsaお試し版ダウンロードアドレス:http://www.colasoft.com/jp/download/download-capsa-ent.php

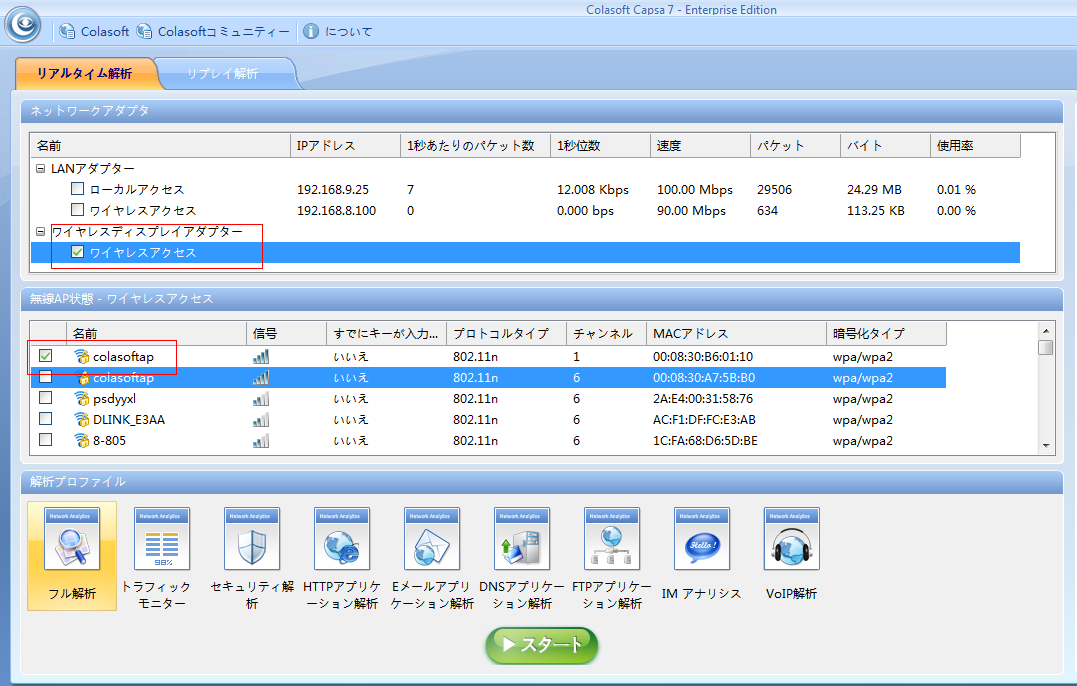

Colasoft Capsaで無線ネットワークトラフィックをキャプチャ

革新的且つ高品質のネットワーク解析ソリューションとしてCapsaネットワークアナライザーは、有線ネットワークトラフィックを監視・解析するだけではなく、802.11 a/b/g/nネットワークを含む無線LANトラフィックをも監視・解析できます。

Capsa Enterpriseネットワークアナライザーは、無線ネットワークキャプチャと暗号化されている無線データデコーディングをサポートします。APがどんなタイプの暗号化を使っても、予め指定されたセキュリティキーにより、全てのWEP、WPA及びもっとも複雑なWPA2無線トラフィックが解読できます。それに、ユーザが自ら暗号化タイプを把握する必要がなく、Capsaは自動的にキーを暗号化タイプを一致させます。

ご周知のように、無線ネットワークにアクセスするために、一つのAP(アクセス ポイント)にアクセスする必要があります。そして、無線APにアクセスするには無線ネットワークアダプタが必要です。ですから、Capsaを利用して、無線ネットワークアダプタを監視することで、無線トラフィックをキャプチャすることができるのです。

以下のステップに従い、無線ネットワークのトラフィックを監視、キャプチャします。

1. スタート画面に、無線ネットワークアダプタを一つ選びます。そのネットワークアダプタが有効化されている以上、Capsaは全ての利用可能なAPを自動的に検出、表示します。

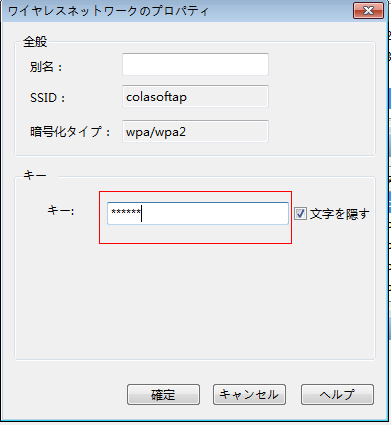

2. 監視したいAPを選び、APが暗号化されている場合、パスワードを入力します。その暗号化されたAPが有効な場合、キーを入力するダイアログボックスがポップアップされます。そのダイアログボックスがポップアップされない場合には、そのAPをダブルクリックして開かせることが可能です。

3. スタートアイコンをクリックし、監視を開始させます。アラーム、キャプチャフィルタとパケットの自動的保存を設定したい場合、適切なネットワークプロファイル及び適切な解析プロファイルを選択して、スタートをクリックして監視を始めさせて下さい。

無線トラフィックをデコーディング、解析するために、以下のことをご注意ください:

1.一つの無線ネットワークアダプタはパケットのキャプチャに使用されると、それはもはやネットワークのアクセスには使用できません。

2.APに間違っているキーを入力したら、解析プロジェクトは運行しますが、パケットは全部デコーディングされません。

3.一つの解析プロジェクトは同時に複数のAPを監視できます。

4.全てのパケットをキャプチャするために、無線ルータ(信号ソース)に充分近づいてください。

5.EAPOLハンドシェイクパケットをキャプチャするために、ほかのホストがネットワークにアクセスする前にAPを監視してください。

Colasoft Capsaお試し版ダウンロードアドレス:http://www.colasoft.com/jp/download/download-capsa-ent.php

Colasoft Capsaでバックドアを検出

バックドアとは

コンピュータシステム(暗号システムまたはアルゴリズム)でのバックドアは、通常の認証をバイパスし、コンピュータへのリモートアクセスを確保し、プレーンテキストへのアクセスを取得するなどの方法です。バックドアは検出を避けるために、インストールされたプログラムの形をとるか、既存のプログラムまたはハードウェアデバイスの更新に偽装します。バックドアはコンピュータに隠れ、既存ループホールをスキャンし、該当するポートを開くだけではなく、システムレジストリファイルも変更します。

バックドアは自身を複製または拡散することはしません。特定のポートを開くことにより、ネットワーク上のリモートコンピュータは感染されたコンピュータをコントロールできます。通常の場合、バックドアはネットワークの正常通信に影響を与えないので、ファイアウォールまたはIDSはその存在を検出することが難しいです。

バックドアに感染されているかをチェック

統計によると、大部分のバックドアはポートの31337, 31335, 27444, 27665, 20034, 9704, 6063, 5999, 5910, 5432, 2049, 1433, 444, および 137-139の下で動作します。したがって、ネットワークに前述のポートを通す通信があるかどうかにより、ネットワークはバックドアに感染されているかどうかを判断できます。

バックドアの発展が非常に速いので、全てのポートをリストしているわけではありません。もし別のポートを見つければ、それをモニタリングリストに追加すればいいです。

Colasoft Capsaでそれらのポートを監視することにより、ネットワークでバックドアに感染しているホストがあるかどうかをチェックしてみましょう。

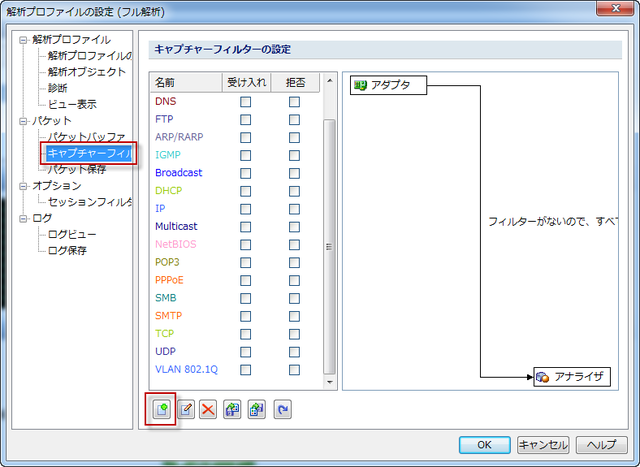

まず解析プロファイルをダブルクリックし、キャプチャーフィルタータブに移動して、追加ボタンをクリックします。

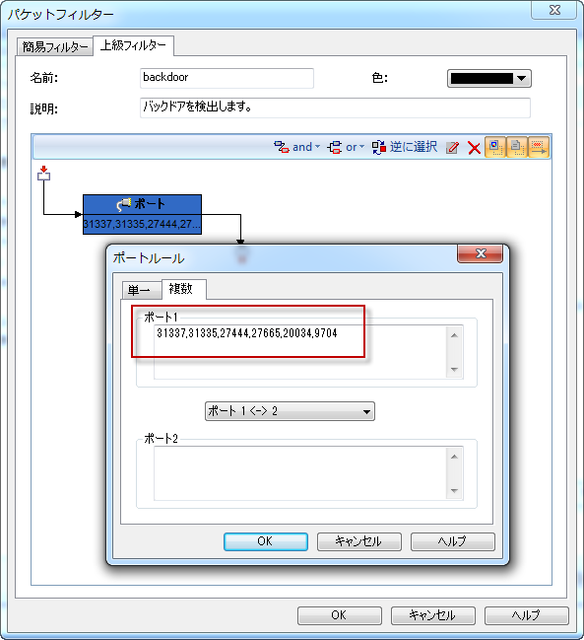

そして上級フィルターでポートルールを追加し、「31337,31335,27444,27665,20034,9704」のように複数のポートを入力します。

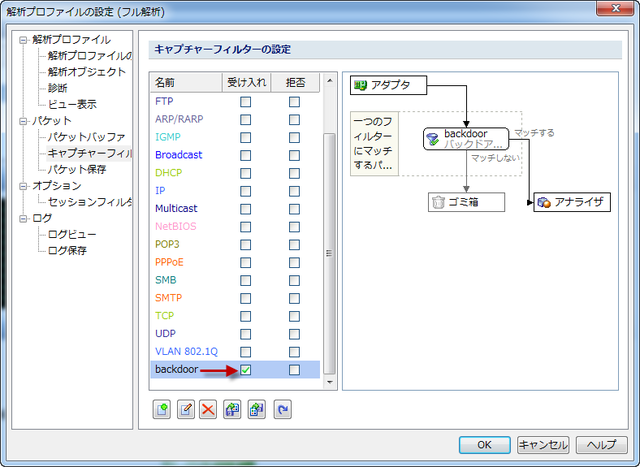

OKをクリックして、キャプチャーフェイルタータブに戻ります。フィルターリストで「backdoor」を受け入れます。

OKをクリックして、スタートボタンをクリックすることで、プロジェクトを開始します。何かパケットがColasoft Capsaでキャプチャされたことがあれば、ネットワークはバックドアに感染される恐れがあることを表します。

パケットの送信元と宛先をチェックして、詳細な解析を行い、感染されているホストを隔離して、ネットワークのセキュリティを確保します。

Colasoft Capsaお試し版ダウンロードアドレス:http://www.colasoft.com/jp/download/download-capsa-ent.php

Colasoft CapsaでEメールをモニターし、Eメール内容を自動保存する

Colasoft CapsaはEメールの監視をサポートしています。Eメールの動きを記録して、誰が送受信したかを確認できるだけでなくて、メール本文と添付ファイルを含めてローカルフォルダーにメールのコピーを保存することもできます。今回はColasoft Capsネットワークアナライザで、どのようにEメールを監視するかについて説明します。

Eメールメッセージを監視するために、何をすべきかを見てみましょう。

Capsaを起動した後、スタートページでネットワークプロファイルと解析プロファイルを選択する必要があります。解析プロファイルで設定する必要がある項目は下記となります。

1.Email解析モジュール

2.ログビューの設定

3.EmailログとEmailコピーの保存

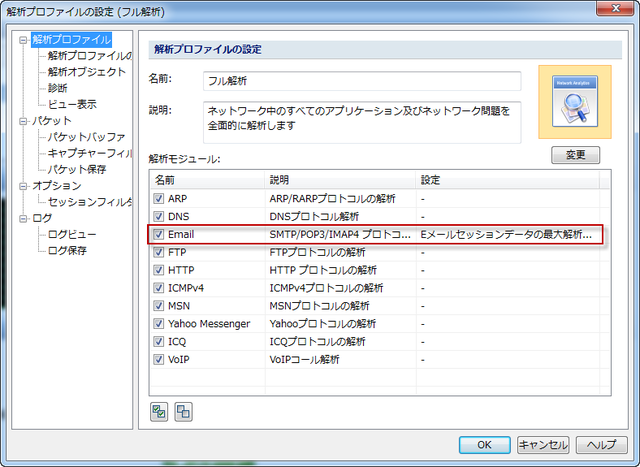

1.Eメールを解析するために、まずEメールの解析モジュールを有効にする必要があります。解析プロファイルアイコンをダブルクリックし、解析プロファイルの設定ダイアログボックスにおける解析モジュールで「mail」にチェックをいれます。

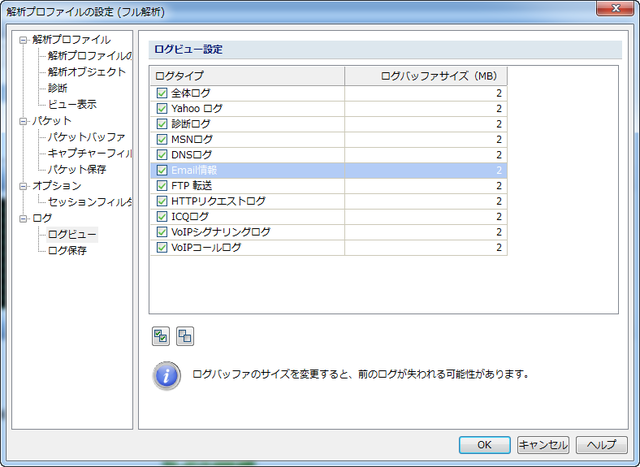

2.ログビューでEメールログレコードを表示するために、解析プロファイルの設定ダイアログボックスにおけるログログビュータブで「Eメール情報」という項目にチェックを入れる必要があります。

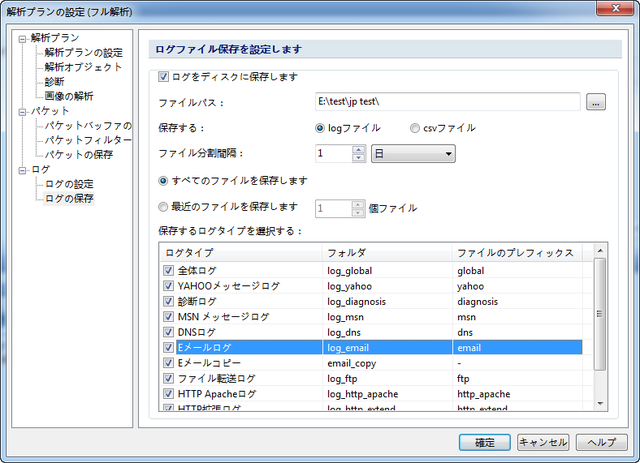

3.ログレコードをローカルに保存するために、ログ保存タブで、「ログをディスクに保存する」という項目にチェックを入れて、ファイルパスを指定し、分割間隔を設定します。

4.EメールログとEメールコピーを保存するために、「保存するログタイプを選択する」で「EmailログとEmailコピー」にチェックを入れます。

すべてのEメールは.emlフォーマットで保存されます。保存された.emlファイルはOutlook Expressでを開くことができます。

OKをクリックして、「解析プロファイルの設定」を閉じ、スタートページに戻ります。そしてスタートボタンをクリックし、新しいプロジェクトを開始します。

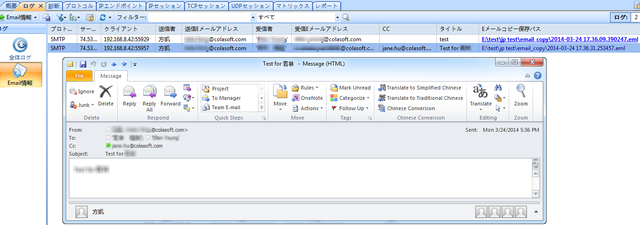

ログビューでEmail情報を選択すると、ネットワーク上のすべてのEメールの活動が表示されます。ログレコードにより、クライアントIPアドレス、サーバIPアドレス、Eメールのタイトル、送受信Eメールアドレスなどの情報が確認できます。エクスポートアイコンをクリックすることで、ログをCSVファイルにエクスポートでき、そしてもっと深い解析を行ってEメール使用状況の異常を調べることができます。EメールログとEメールコピーを保存する機能を有効にすると、ログ保存パスで、.emlファイルをダブルクリックすることで、Eメールを開くことができます。

Colasoft Capsaお試し版ダウンロードアドレス:http://www.colasoft.com/jp/download/download-capsa-ent.php

Colasoft Capsaでトロイの木馬とワームを検出

トロイの木馬とワームはネットワークセキュリティにとって、2つの主要な脅威であります。トロイの木馬はハッカーがターゲットコンピュータシステムにリモートアクセスできるように設計されています。トロイの木馬は一旦ターゲットコンピュータにインストールされると、ハッカーはリモートでそのコンピュータにアクセスすることで、様々なオペレーションを実行することができます。

ハッカーにデータを送信する必要があるため、ほとんどのトロイの木馬やワームは、ネットワークへのアクセスが必要です。有用なデータがアタッカーへ送信されない限り、トロイの木馬はその使命を達成しません。従って、トラフィック解析とプロトコル解析のテクノロジーの面から始まるのはいい解決案に導きます。我々はネットワークアナライザーColasoft Capsaでトロイの木馬とワームを検出します。Capsaは使いやすくて、直観的なネットワークアナライザーであり、ネットワークにトロイの木馬の活動があるかどうかをチェックするために、十分な情報を提供しています。この記事ではトロイの木馬とワームの検出方法を紹介します。

LANネットワークにトロイの木馬とワームを追跡する五つの方法

方法1:概要ビューで追跡する

TCP統計に注目してください。TCP SYN送信の数量はTCP SYN ACK送信の数量よりはるかに大きくなっている時、我々は注意すべきです。なぜなら、一般的に、この二つの数の比率はほぼ1:1に等しいからです。トロイの木馬とワームはいつも大量のTCP SYNパケットをネットワークに送信し、別のマシンと接続を確立しようとします。接続が確立されると、トロイの木馬とワームはターゲットマシンに侵入しようとします。

方法二:IPエンドポイントビューで追跡する

カラムヘッダーにおけるバイト、パケット、送信パケット、受信パケットなどをクリックすることで、クリックされたカラムによって、統計データを並べ替えることができます。大きな統計量を持つノードに注意してください。これはBitTorrentのダウンロードである可能性がありますが、トロイの木馬とワームは間違いなく大量のパケットを送信しますので、その可能性もあります。

方法三:ログビューで追跡する

DNSログに注目してください。Googleを利用して、トロイの木馬のターゲットウェブサイトのリストを作成することができます。たとえば、*****.3322.orgのようなウェブサイトなど。さらに、DNSログを保存し、トロイの木馬のキーワードのフィルターを利用して解析することができます。

方法四:フィルターを利用する

トロイの木馬とワームのパターンでパターンフィルタールールを作成します。トロイの木馬とワームはパケットを送信すると、我々はそれらの活動を把握できます。この方法はデメリットがありますが、新型のトロイの木馬とワームの活動をモニタできません。

方法五:TCPセッションタブとUDPセッションビュー

ネットワーク内でトロイの木馬またはワームの活動は発見された時、ノードブラウザにマシンのIPアドレスをロケートし、TCPセッションまたはUDPセッションをチェックすることができます。TCPセッションビューで、データフローサブタブに(TCPセッションはデータサブタブ付き)、通信の再構成されたデータを読み取ることができます。セッションがシステム情報を送信している場合は、トロイの木馬とワームの活動に注意しなければなりません。

上記は、Capsaネットワークアナライザーの機能ビューで、ネットワーク問題またはボトルネックを検出するためによく利用されています。さらに、時間をかけて、Executor:80とUltors Trojan:1234のようなトロイの木馬とワームによく利用されているポートの関連情報を勉強する必要があります。ネットワークのトラブルシューティングと解析を行う際に、我々もこれらのポートとの間でパケットを送受信しているノードに注意を払う必要があります。

Colasoft Capsaお試し版ダウンロードアドレス:http://www.colasoft.com/jp/download/download-capsa-ent.php